Jak działa HTTPS? Szyfrowanie SSL i certyfikaty dla bezpiecznych stron WWW

Wprowadzenie

Czy zastanawiałeś się kiedyś, jak działa HTTPS i dlaczego na niektórych stronach internetowych widzisz symbol kłódki? Protokół HTTPS z wykorzystaniem szyfrowania SSL (a właściwie TLS) stanowi obecnie standard w zabezpieczaniu stron WWW. W niniejszym artykule dowiesz się, czym jest HTTPS, jak przebiega proces szyfrowania i weryfikacji tożsamości serwera, a także dlaczego certyfikaty SSL są kluczowym elementem ochrony przed cyberzagrożeniami.

Spis treści

- Czym jest HTTPS i dlaczego jest tak ważny?

- Szyfrowanie SSL/TLS – krótka historia i ewolucja

- Jak działa HTTPS – mechanizm krok po kroku

- Certyfikaty SSL – co to takiego i jak je otrzymać?

- Szyfrowanie SSL/TLS w praktyce – najważniejsze aspekty techniczne

- Najczęstsze błędy i zagrożenia związane z HTTPS

- HTTPS w e-commerce – klucz do zaufania klientów

- Podsumowanie – dlaczego warto korzystać z HTTPS i szyfrowania SSL?

1. Czym jest HTTPS i dlaczego jest tak ważny?

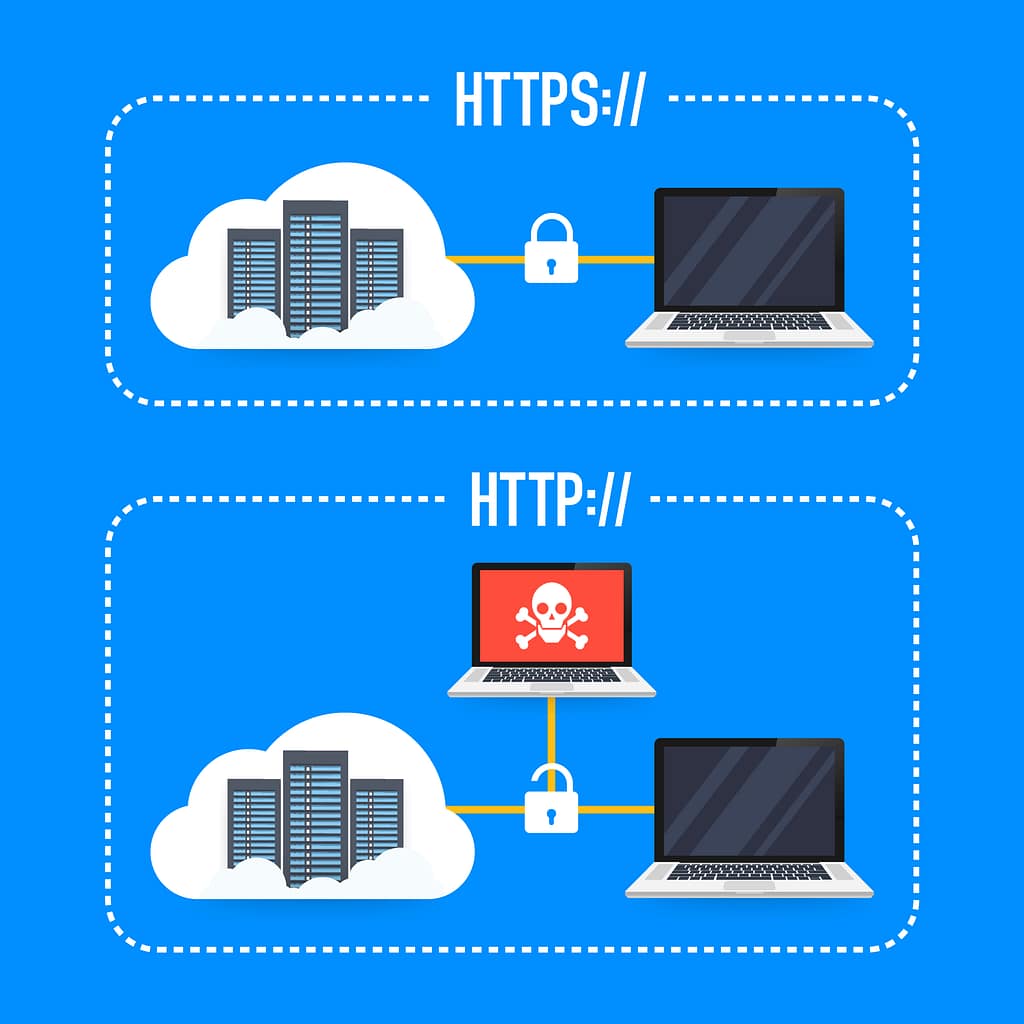

HTTPS (Hypertext Transfer Protocol Secure) to rozszerzona wersja protokołu HTTP, która wykorzystuje szyfrowanie SSL/TLS, aby zapewnić poufność i integralność danych przesyłanych między przeglądarką użytkownika a serwerem internetowym. Dzięki HTTPS informacje – takie jak hasła, dane formularzy czy szczegóły kart płatniczych – pozostają niewidoczne dla potencjalnych podsłuchów i atakujących.

Współcześnie szyfrowanie SSL/TLS w obrębie HTTPS jest nie tylko mile widzianym dodatkiem, lecz wręcz obowiązkiem każdej witryny, która przetwarza dane użytkowników. Dodatkowo, od lat wyszukiwarki internetowe (m.in. Google) promują strony korzystające z HTTPS, traktując je jako bardziej wiarygodne i przyjazne dla odwiedzających.

HTTP vs. HTTPS – podstawowe różnice

- HTTP przesyła dane w postaci niezabezpieczonej (czysty tekst), narażając użytkowników na ryzyko przechwycenia przez osoby trzecie.

- HTTPS wprowadza warstwę szyfrującą, która chroni zarówno poufność przesyłanych informacji, jak i ich integralność.

W praktyce oznacza to, że korzystanie z protokołu HTTPS eliminuje możliwość łatwego podejrzenia treści przesyłanych żądań i odpowiedzi, np. w niezabezpieczonej sieci Wi-Fi lub przy przechwytywaniu pakietów (tzw. sniffing).

2. Szyfrowanie SSL/TLS – krótka historia i ewolucja

Często słyszymy wyrażenie „szyfrowanie SSL” w kontekście HTTPS, choć współcześnie bardziej właściwe jest określenie „TLS”. Skąd ta rozbieżność nazewnicza i dlaczego obie nazwy funkcjonują równolegle?

SSL – Secure Sockets Layer

- Pierwsza wersja protokołu SSL (Secure Sockets Layer) powstała w połowie lat 90. i szybko zyskała popularność wśród twórców przeglądarek oraz serwerów.

- SSL 2.0 i 3.0 stopniowo poprawiały bezpieczeństwo i stabilność, jednak z biegiem czasu zaczęto odkrywać w nich podatności.

TLS – Transport Layer Security

- Zrozumiano potrzebę kontynuowania rozwoju szyfrowania w nowym standardzie, stąd pojawił się TLS, bazujący na dokonaniach SSL, ale w znacznie ulepszonej formie.

- Obecne wersje protokołu TLS (1.2, 1.3) są bezpieczniejsze, szybsze i odporniejsze na ataki, które były skuteczne w przypadku starszych wydań SSL.

W praktyce spotkamy się jednak z określeniami „szyfrowanie SSL” czy „certyfikaty SSL” – to nazwa zwyczajowa, funkcjonująca w branży ze względów historycznych. Pod spodem najczęściej działa współczesna implementacja TLS.

3. Jak działa HTTPS – mechanizm krok po kroku

Aby zrozumieć, jak działa HTTPS, warto przyjrzeć się tzw. handshake, czyli procedurze uzgadniania bezpiecznego połączenia między przeglądarką a serwerem.

Krok 1 – Nawiązanie połączenia i wybór wersji protokołu

- Przeglądarka wysyła żądanie (ClientHello) do serwera, informując go, jaką wersję protokołu TLS (SSL) obsługuje.

- Serwer odpowiada (ServerHello), wskazując, którą z wersji protokołu uznaje za najbardziej odpowiednią.

Na tym etapie obie strony „dogadują się” co do dostępnych szyfrów (tzw. cipher suites) i parametrów zabezpieczeń. Celem jest wybranie najsilniejszych opcji kryptograficznych, które zarówno przeglądarka, jak i serwer wspólnie obsługują.

Krok 2 – Weryfikacja certyfikatu SSL

Po wybraniu wstępnych ustawień serwer przesyła przeglądarce swój certyfikat SSL (zwykle w formacie X.509). Przeglądarka sprawdza, czy certyfikat został wydany przez zaufany urząd certyfikacji (CA – Certification Authority), czy nie upłynął termin jego ważności i czy pasuje do domeny, z którą użytkownik próbuje się połączyć.

Jeśli cokolwiek weryfikacji się nie powiedzie (np. certyfikat jest nieważny, wygasł albo wystawiony dla innej domeny), przeglądarka ostrzeże użytkownika o potencjalnym zagrożeniu.

Krok 3 – Ustalenie klucza szyfrującego

Po zweryfikowaniu autentyczności serwera (a w niektórych przypadkach również klienta) następuje wymiana informacji niezbędnych do wygenerowania klucza sesyjnego. Taki klucz służy już do szyfrowania symetrycznego wszystkich danych w dalszej komunikacji.

Dlaczego symetrycznego? Ponieważ szyfrowanie asymetryczne (oparte na parze klucz publiczny / klucz prywatny) jest bardziej obciążające, a komunikacja przy dużej liczbie danych byłaby mało wydajna. Dlatego asymetria (np. RSA, ECDSA) jest używana głównie do uzgadniania klucza, zaś do właściwej transmisji stosuje się szyfrowanie symetryczne (np. AES).

Krok 4 – Bezpieczna sesja HTTPS

Po zakończeniu negocjacji i uzgodnieniu klucza wszystko, co przesyła przeglądarka i odbiera serwer, jest szyfrowane. W efekcie dane takie jak:

- Hasła,

- Numery kart kredytowych,

- Wrażliwe formularze,

- Pliki przesyłane w czasie rzeczywistym,

pozostają niedostępne dla podsłuchujących i wszelkich form ataków typu „man in the middle”. Jeśli połączenie zostanie przerwane i wznowione, często negocjacja (handshake) odbywa się ponownie, aby zapewnić ciągłość bezpieczeństwa i poprawność aktualnych kluczy.

4. Certyfikaty SSL – co to takiego i jak je otrzymać?

Jedną z kluczowych zalet protokołu HTTPS jest możliwość weryfikacji tożsamości serwera. Umożliwia to właśnie certyfikat SSL, wydawany przez zaufaną instytucję – urząd certyfikacji (Certification Authority, CA).

Rodzaje certyfikatów SSL

- DV (Domain Validation) – podstawowy rodzaj certyfikatu, weryfikujący wyłącznie własność domeny. Najszybciej się go wydaje i zwykle jest najtańszy lub nawet darmowy (np. Let’s Encrypt).

- OV (Organization Validation) – oprócz weryfikacji domeny sprawdzana jest również tożsamość organizacji. Dzięki temu na certyfikacie można odnaleźć informację o firmie lub instytucji posiadającej domenę.

- EV (Extended Validation) – najbardziej zaawansowana forma weryfikacji, wymagająca szczegółowej analizy dokumentów rejestrowych i dowodów potwierdzających legalną działalność organizacji. Kiedyś w pasku adresu przeglądarki pojawiała się nazwa firmy (obecnie większość przeglądarek zrezygnowała z tej formy wyświetlania, ale sama weryfikacja nadal uchodzi za najrzetelniejszą).

Dlaczego potrzebujesz certyfikatu SSL?

- Zaufanie użytkowników: Symbol kłódki przy adresie strony oraz brak ostrzeżeń w przeglądarkach to podstawowe oznaki wiarygodności.

- Bezpieczne przesyłanie danych: Protokół HTTPS umożliwia zaszyfrowanie wrażliwych informacji, co chroni przed przechwyceniem lub modyfikacją.

- Pozycjonowanie w wyszukiwarkach: Strony korzystające z HTTPS są preferowane przez wyszukiwarki, co może przynieść lepsze wyniki SEO.

- Ochrona marki: Weryfikacja organizacji (OV, EV) pozwala użytkownikom sprawdzić, czy naprawdę łączą się z firmą, za jaką dana witryna się podaje.

Jak uzyskać certyfikat SSL?

- Wybór urzędu certyfikacji (CA) – możesz skorzystać z popularnych rozwiązań, takich jak Let’s Encrypt (darmowy DV), Comodo, DigiCert czy GlobalSign.

- Generowanie CSR (Certificate Signing Request) – na serwerze należy wygenerować żądanie podpisania certyfikatu, zawierające dane dotyczące domeny, organizacji itp.

- Weryfikacja – w zależności od rodzaju certyfikatu, urzędy certyfikacji stosują różne metody weryfikacji: e-mail do właściciela domeny, sprawdzenie wpisów DNS, przesłanie dokumentów firmowych itp.

- Instalacja certyfikatu – po otrzymaniu certyfikatu w formacie X.509 instalujesz go na serwerze WWW, konfigurujesz protokół HTTPS i gotowe.

5. Szyfrowanie SSL/TLS w praktyce – najważniejsze aspekty techniczne

Aby w pełni skorzystać z korzyści protokołu HTTPS, nie wystarczy jedynie kupić certyfikat SSL. Ważna jest również jego właściwa konfiguracja i zapewnienie zgodności z aktualnymi standardami kryptograficznymi.

Ustawienia serwera

- Protokół TLS: Upewnij się, że serwer obsługuje najnowsze wersje (np. TLS 1.2, TLS 1.3) i wyłącza przestarzałe protokoły (SSL 2.0, SSL 3.0, TLS 1.0 czy TLS 1.1).

- Cipher Suites: Wybór szyfrów ma ogromne znaczenie dla bezpieczeństwa i wydajności. Zalecane są zestawy oparte na AES oraz krzywych eliptycznych (ECDH, ECDSA).

- HSTS (HTTP Strict Transport Security): Mechanizm nakazujący przeglądarce używanie wyłącznie połączenia HTTPS z określoną witryną. Pomaga uniknąć ataków typu downgrading.

Certyfikaty pośrednie (Intermediate CA)

Certyfikat SSL, który otrzymujesz od urzędu certyfikacji, często jest wystawiony przez tzw. Intermediate CA, a nie bezpośrednio przez główny Root CA. Aby przeglądarka poprawnie zweryfikowała łańcuch zaufania (chain of trust), należy również zainstalować certyfikaty pośrednie. Ich brak objawia się komunikatami o potencjalnie niezaufanym wydawcy certyfikatu.

Renew i reissues – zarządzanie cyklem życia certyfikatów

- Odnowienie (renew): Certyfikaty SSL mają ograniczony okres ważności (najczęściej od 90 dni do 1 roku). Należy je regularnie odnawiać, aby uniknąć wygaszenia.

- Zmiana danych (reissue): Jeśli zmieni się nazwa domeny, danych organizacyjnych czy klucz prywatny zostanie skompromitowany, trzeba ponownie wygenerować CSR i uzyskać nowy certyfikat.

6. Najczęstsze błędy i zagrożenia związane z HTTPS

Choć HTTPS stanowi obecnie standard w zabezpieczaniu stron WWW, nie jest rozwiązaniem magicznym i wymaga starannej konfiguracji. Błędy popełnione przy wdrażaniu szyfrowania SSL/TLS mogą być bardzo kosztowne.

Źle skonfigurowane szyfrowanie

- Używanie słabych szyfrów: Często zdarza się, że wsteczna kompatybilność (np. z Windows XP) powoduje zostawienie przestarzałych algorytmów, typu RC4 czy 3DES.

- Brak aktualizacji protokołu: TLS 1.2 i 1.3 wprowadzają wiele poprawek bezpieczeństwa, których nie ma w starszych wersjach SSL/TLS.

Certyfikat SSL niewłaściwie wystawiony

- Niezgodność z domeną: Certyfikat musi dotyczyć dokładnie tej domeny (i ewentualnych subdomen), z której korzysta witryna.

- Wygaśnięcie lub cofnięcie (revocation): Gdy certyfikat jest przeterminowany albo zablokowany (np. w przypadku wycieku kluczy prywatnych), przeglądarka wyświetli ostrzeżenie.

Mixed content

- Mieszana zawartość (mixed content): Dotyczy sytuacji, gdy strona ładuje część zasobów (np. obrazy, style, skrypty) przez niezabezpieczony protokół HTTP, mimo że sama pracuje na HTTPS. Przeglądarki blokują lub ostrzegają przed takimi elementami, co może zniechęcić użytkowników.

Brak wymuszenia HTTPS

- Linki wewnętrzne: Jeżeli część linków prowadzi do wersji HTTP, użytkownik może opuścić bezpieczne połączenie, nieświadomie narażając się na atak.

- Przekierowania: Należy zadbać o automatyczne przekierowanie z HTTP na HTTPS (np. w pliku .htaccess lub konfiguracji serwera), by nie dopuścić do sytuacji, w której witryna działa równolegle pod obydwoma protokołami.

7. HTTPS w e-commerce – klucz do zaufania klientów

Branża e-commerce (sklepy internetowe, platformy sprzedażowe) jest szczególnie wrażliwa na kwestie związane z bezpieczeństwem transmisji danych. Klienci często przekazują informacje o swoich kartach płatniczych i adresach, które muszą pozostać poufne.

Budowanie zaufania

- Strony korzystające z HTTPS i odpowiedniego certyfikatu SSL (przynajmniej DV) zyskują w oczach potencjalnych kupujących.

- W przypadku większych marek warto inwestować w OV lub EV, aby potwierdzić, że strona faktycznie należy do danej firmy.

Dodatkowe mechanizmy bezpieczeństwa

- PCI DSS (Payment Card Industry Data Security Standard): Wytyczne dotyczące przechowywania i przetwarzania danych kart kredytowych; protokół HTTPS jest jednym z fundamentów tej zgodności.

- Bezpieczne bramki płatności: Poza szyfrowaniem HTTPS często stosuje się dodatkowe warstwy uwierzytelniania użytkownika (3D Secure, tokenizacja).

Wpływ na SEO i konwersję

- Google i inne wyszukiwarki faworyzują strony HTTPS, co może być szczególnie istotne w bardzo konkurencyjnych branżach internetowych.

- W e-commerce każda drobna utrata zaufania klientów przekłada się na spadek sprzedaży. Ikona kłódki i brak ostrzeżeń to podstawa budowania pozytywnego doświadczenia użytkownika (UX).

8. Podsumowanie – dlaczego warto korzystać z HTTPS i szyfrowania SSL?

Przejście z HTTP na HTTPS stanowi dziś nie tyle opcję, co konieczność. „Jak działa HTTPS?” – to pytanie zyskuje na znaczeniu w świetle coraz częstszych cyberataków, rosnącej świadomości użytkowników i wymagań stawianych przez rynek oraz wyszukiwarki.

- Ochrona danych: Szyfrowanie SSL/TLS zabezpiecza informacje przesyłane przez Internet, uniemożliwiając ich przechwycenie lub modyfikację.

- Wiarygodność i zaufanie: Certyfikaty SSL weryfikują tożsamość witryny, a kłódka w pasku adresu daje odwiedzającym pewność, że łączą się z właściwym serwerem.

- Lepsze pozycjonowanie: Google otwarcie promuje strony z HTTPS, co przekłada się na większy ruch i widoczność w sieci.

- Uniwersalność: Wdrażając HTTPS, chronisz zarówno dane logowania, jak i transakcje płatnicze czy formularze kontaktowe – niezależnie od rodzaju witryny.

HTTPS to więcej niż tylko szyfrowanie SSL; to cały ekosystem protokołów i rozwiązań chroniących strony internetowe oraz ich użytkowników. Z punktu widzenia osoby lub firmy prowadzącej działalność w internecie, odpowiednie wdrożenie HTTPS jest fundamentem bezpieczeństwa i pozytywnego wizerunku. Bez względu na to, czy posiadasz małego bloga, czy prowadzisz rozbudowany sklep online – kluczowy jest nie tylko sam certyfikat SSL, ale również właściwa konfiguracja serwera i regularne dbanie o aktualizacje.

Zainwestowanie w certyfikat SSL (bezpłatny lub komercyjny) oraz rzetelna konfiguracja HTTPS to dziś jeden z najważniejszych kroków w stronę zabezpieczenia witryny. Dzięki temu Twoja strona będzie atrakcyjniejsza dla odwiedzających i wyszukiwarek, a Ty zyskasz pewność, że chronisz wrażliwe informacje przed nieuprawnionym dostępem.

Dodaj komentarz