Cyberatak – analiza krok po kroku

Wprowadzenie

Cyberprzestępczość to dziedzina, która w ostatnich latach nabiera coraz większego znaczenia. W dobie powszechnego dostępu do Internetu i coraz większej ilości naszych danych przechowywanych online, cyberataki stanowią realne zagrożenie zarówno dla firm, jak i zwykłych użytkowników. W niniejszym artykule przyjrzymy się, jak wygląda typowy cyberatak, krok po kroku. Dowiesz się, jakie etapy przebiega atak, jakie techniki stosują hakerzy oraz jakie działania możesz podjąć, aby zabezpieczyć swoje dane. Omówimy także narzędzie MITRE ATT&CK, które służy do analizy technik stosowanych przez cyberprzestępców.

Spis treści

1. Fazy cyberataku

Każdy cyberatak, niezależnie od skali i celu, można podzielić na kilka kluczowych etapów. Znajomość tych faz pozwala lepiej zrozumieć, jak działa mechanizm ataku oraz na którym etapie można potencjalnie przeciwdziałać zagrożeniu. W uproszczeniu wyróżniamy następujące fazy:

Zacieranie śladów

Ostatnim etapem ataku jest próba ukrycia śladów działań. Cyberprzestępcy usuwają logi, modyfikują lub kasują dowody swoich działań, a często instalują tzw. backdoora – furtkowe wejście, które umożliwia im powrót do systemu w przyszłości, nawet jeśli pierwotny atak zostanie wykryty i zneutralizowany.

Rekonesans

Pierwszy etap polega na zbieraniu informacji o potencjalnej ofierze. Hakerzy analizują dostępne publicznie dane, takie jak profile w mediach społecznościowych, adresy e-mail, dane z różnych rejestrów czy informacje o używanych przez ofiarę usługach. Im więcej informacji uda im się zebrać, tym większe szanse na przygotowanie skutecznego ataku. Rekonesans może odbywać się zarówno przy użyciu narzędzi automatycznych, jak i metod manualnych.

Przygotowanie

Po zebraniu niezbędnych informacji haker decyduje się na wybór metody ataku. Do najczęściej stosowanych metod należą: phishing (podszywanie się pod zaufaną instytucję), dystrybucja malware (szkodliwego oprogramowania), techniki słownikowego łamania haseł czy ataki typu brute force. W tym etapie cyberprzestępca przygotowuje odpowiednie narzędzia i skrypty, które umożliwią mu przeprowadzenie dalszych działań.

Atak właściwy

W momencie, gdy haker dysponuje już odpowiednimi narzędziami, przystępuje do realizacji ataku. Może to polegać na wysłaniu e-maila zawierającego złośliwe oprogramowanie, przeprowadzeniu ataku na sieć lub próbie logowania na konto ofiary przy użyciu wyciekłych lub domniemanych haseł. Kluczowym elementem tego etapu jest wykorzystanie wcześniej zebranych informacji, które pozwalają na precyzyjne skierowanie ataku.

Uzyskanie dostępu

Gdy atak zostanie przeprowadzony, haker dąży do uzyskania nieautoryzowanego dostępu do systemu ofiary. Może to odbywać się na różne sposoby – logowanie się na konto użytkownika, instalacja trojana, który daje zdalną kontrolę nad urządzeniem, czy wykorzystanie luk w zabezpieczeniach oprogramowania. Na tym etapie cyberprzestępca może już przystąpić do manipulowania danymi, kradzieży informacji lub dalszych ataków na inne systemy.

Eksfiltracja lub wykorzystanie dostępu

Po uzyskaniu dostępu następuje etap, w którym haker zaczyna wykorzystywać przejęte dane. Może to polegać na wykradaniu dokumentów, haseł, zdjęć, a nawet danych finansowych. W niektórych przypadkach cyberprzestępcy decydują się na dalsze ataki, takie jak szantaż, wyłudzenia czy przeprowadzenie ataku rozprzestrzeniającego się w sieci w celu dalszej infiltracji.

2. Dlaczego to przeciętny użytkownik jest najczęstszym celem?

Wielu cyberprzestępców kieruje swoje działania na tzw. „miękkie cele”, czyli osoby i organizacje, które nie stosują odpowiednich zabezpieczeń. Najczęściej ofiarą pada ten, kto używa słabych haseł, nie korzysta z dwuetapowej weryfikacji (2FA) lub nie wykazuje się świadomością zagrożeń online. Brak odpowiednich zabezpieczeń ułatwia hakerom przeprowadzenie skutecznego ataku. Dlatego tak ważne jest, aby każdy użytkownik internetu dbał o podstawy cyberbezpieczeństwa – stosował silne hasła, regularnie je zmieniał oraz korzystał z dodatkowych metod weryfikacji tożsamości.

3. Scenariusz przykładowego cyberataku

Socjotechnika to metoda wykorzystywania ludzkich emocji i zaufania, aby nakłonić ofiarę do podjęcia określonych działań. Oto przykładowy scenariusz ataku, w którym haker stosuje kombinację różnych technik:

Zacieranie śladów

Aby uniknąć wykrycia, cyberprzestępca usuwa wszelkie logi, modyfikuje rejestry systemowe i instaluje backdoora, dzięki czemu może wrócić do systemu w przyszłości. W rezultacie ofiara może dowiedzieć się o ataku dopiero po dłuższym czasie, gdy szkody już są nieodwracalne.

Kontakt telefoniczny

Atak zaczyna się od telefonicznej rozmowy, podczas której haker podszywa się pod pracownika banku lub innej instytucji. W trakcie rozmowy zdobywa podstawowe informacje o ofierze, takie jak imię, nazwisko czy numer klienta. Celem jest zbudowanie relacji opartej na zaufaniu.

Wysyłka e-maila

Po rozmowie telefonicznej, haker wysyła do ofiary e-mail, który wygląda jak wiadomość od autentycznej instytucji. E-mail ten zawiera instrukcje dotyczące aktualizacji danych lub weryfikacji konta, a jednocześnie do wiadomości dołączony jest złośliwy załącznik lub link prowadzący do strony phishingowej.

Instalacja malware

Jeśli ofiara otworzy załącznik lub kliknie w link, na jej urządzeniu zostaje zainstalowane malware – złośliwe oprogramowanie, które umożliwia hakerowi zdalny dostęp do systemu. Może to być trojan, keylogger lub inny rodzaj szkodliwego programu, który przechwytuje dane użytkownika.

Uzyskanie dostępu i eksfiltracja danych

Dzięki zainstalowanemu malware, haker uzyskuje pełen dostęp do urządzenia ofiary. W tym momencie może już wykradać dane – hasła, dokumenty, zdjęcia, a nawet dane logowania do innych serwisów. Zebrane informacje mogą zostać wykorzystane do dalszych ataków lub sprzedane na czarnym rynku.

4. MITRE ATT&CK – narzędzie do analizy technik ataku

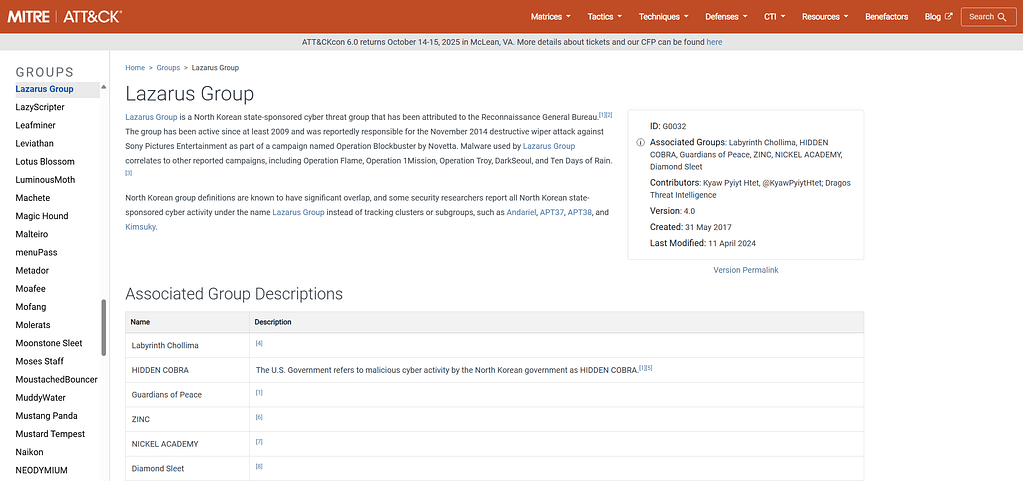

Warto zwrócić uwagę na narzędzie MITRE ATT&CK, które zdobyło ogromne uznanie w środowisku specjalistów ds. cyberbezpieczeństwa. MITRE ATT&CK to globalna baza wiedzy o taktykach, technikach i procedurach stosowanych przez cyberprzestępców. Umożliwia ona zrozumienie, jak dokładnie działają ataki, co pozwala na lepsze przygotowanie się do obrony przed nimi.

Czym jest MITRE ATT&CK?

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) to publicznie dostępna baza danych, która dokumentuje różne techniki wykorzystywane przez napastników. Systematyzuje informacje dotyczące sposobów, w jakie atakujący zdobywają dostęp do systemów, eksfiltrują dane oraz ukrywają swoje działania. Narzędzie to jest wykorzystywane zarówno przez cyberprzestępców, jak i przez specjalistów ds. bezpieczeństwa, którzy dzięki niemu mogą lepiej identyfikować potencjalne luki w zabezpieczeniach.

Jak wykorzystać MITRE ATT&CK w praktyce?

Specjaliści ds. cyberbezpieczeństwa korzystają z MITRE ATT&CK, aby:

- Identyfikować zagrożenia: Analizując różne techniki ataku, mogą zidentyfikować, które z nich mogą być użyte przeciwko ich organizacji.

- Oceniać ryzyko: Narzędzie pozwala na oszacowanie ryzyka związanego z konkretnymi lukami w zabezpieczeniach i wdrożenie adekwatnych środków zaradczych.

- Tworzyć strategie obronne: Dzięki dokładnej analizie ataków, specjaliści mogą opracowywać procedury reagowania, które minimalizują skutki ewentualnych naruszeń bezpieczeństwa.

MITRE ATT&CK ułatwia zrozumienie, jakie kroki podejmują cyberprzestępcy na poszczególnych etapach ataku – od rekonesansu, przez przygotowanie i atak, aż po eksfiltrację danych. Dzięki temu organizacje mogą nie tylko reagować na incydenty, ale również proaktywnie zabezpieczać swoje systemy.

Przydatne linki

5. Etyczni hakerzy

W świecie cyberbezpieczeństwa funkcjonują nie tylko osoby prowadzące nielegalne działania, ale również specjaliści działający w ramach prawa, znani jako etyczni hakerzy lub pentesterzy. Choć techniki wykorzystywane przez etycznych hakerów mogą być podobne do tych stosowanych przez cyberprzestępców, główną różnicą jest ich cel i zakres działań.

Kim są etyczni hakerzy?

Etyczni hakerzy to specjaliści zatrudniani przez firmy i instytucje do testowania systemów bezpieczeństwa. Ich zadaniem jest wykrycie luk w zabezpieczeniach przed tym, jak zostaną one wykorzystane przez prawdziwych przestępców. W ramach przeprowadzanych testów, etyczni hakerzy wykorzystują różne techniki, takie jak te opisywane w MITRE ATT&CK, aby znaleźć potencjalne zagrożenia i przedstawić rekomendacje dotyczące ich usunięcia.

Różnice między etycznymi hakerami a cyberprzestępcami

Cel działania:

Cyberprzestępcy atakują, aby osiągnąć zysk finansowy, zdobyć dane lub wyrządzić szkodę. Etyczni hakerzy natomiast działają w celu zabezpieczenia systemów i ochrony danych przed nieuprawnionym dostępem.

Legalność:

Działania etycznych hakerów są prowadzone za zgodą właścicieli systemów, co czyni je legalnymi i regulowanymi przepisami prawa. Cyberprzestępcy natomiast operują poza prawem, co wiąże się z poważnymi konsekwencjami prawnymi.

Metody raportowania:

Po zakończeniu testów, etyczni hakerzy sporządzają szczegółowy raport, w którym opisują znalezione luki oraz sugerują konkretne środki zaradcze. W przypadku ataku cyberprzestępczego nie mamy takiej transparentności – działania hakerów pozostają zakamuflowane, a ofiara często dowiaduje się o incydencie dopiero po fakcie.

6. Jak zrozumienie przebiegu cyberataku może pomóc w obronie?

Znajomość etapów cyberataku to nie tylko ciekawostka, ale przede wszystkim potężne narzędzie do budowania strategii obronnych. Świadomość, na którym etapie atak mógłby zostać przerwany, pozwala na wdrożenie odpowiednich środków zaradczych:

Zacieranie śladów:

Regularne monitorowanie systemów, prowadzenie audytów bezpieczeństwa oraz wdrażanie systemów wykrywających anomalie pomagają w identyfikacji ataku na wczesnym etapie. Im szybciej wykryjemy nieprawidłowości, tym mniejsze szanse, że cyberprzestępca zdąży zatarć swoje ślady.

Rekonesans:

Już na tym etapie warto zwrócić uwagę, jakie informacje udostępniamy publicznie. Ograniczenie dostępności danych osobowych w mediach społecznościowych czy rejestrach publicznych może znacznie utrudnić pracę hakerom.

Przygotowanie:

Zrozumienie metod ataku, takich jak phishing czy malware, pozwala na lepsze przygotowanie pracowników i użytkowników do rozpoznawania podejrzanych działań. Edukacja w zakresie cyberbezpieczeństwa powinna być priorytetem zarówno w firmach, jak i wśród indywidualnych użytkowników.

Atak właściwy:

Najważniejsze jest, aby nie klikać w podejrzane linki ani nie otwierać nieznanych załączników. Systemy filtrujące e-maile oraz regularne aktualizacje oprogramowania mogą znacząco zmniejszyć ryzyko zainstalowania złośliwego oprogramowania.

Uzyskanie dostępu i eksfiltracja:

Stosowanie silnych haseł, używanie menedżerów haseł oraz wdrożenie dwuetapowej weryfikacji (2FA) znacząco podnosi poziom bezpieczeństwa. W przypadku wykrycia nieautoryzowanego dostępu, szybkie reagowanie i zmiana danych logowania mogą ograniczyć straty.

7. Wyzwania i rozwiązania

Wraz z postępem technologicznym rośnie liczba zagrożeń oraz możliwości wykorzystywania nowych technologii przez cyberprzestępców. Rozwój Internetu Rzeczy (IoT), chmury obliczeniowej czy sztucznej inteligencji otwiera nowe wektory ataku, ale jednocześnie daje możliwość wdrażania coraz bardziej zaawansowanych systemów ochrony.

Wykorzystanie sztucznej inteligencji

Współczesne systemy obronne coraz częściej opierają się na analizie zachowań sieciowych i wykrywaniu nietypowych działań. Sztuczna inteligencja pozwala na szybkie reagowanie na zagrożenia i automatyzację procesów, które jeszcze kilka lat temu wymagały ręcznej interwencji specjalistów. Dzięki temu możliwe jest nie tylko szybkie wykrywanie ataków, ale również ich efektywne powstrzymywanie.

Edukacja i świadomość użytkowników

Jednym z kluczowych elementów walki z cyberprzestępczością jest edukacja. Coraz więcej instytucji, firm i organizacji prowadzi kampanie informacyjne dotyczące bezpiecznego korzystania z Internetu. Regularne szkolenia i warsztaty z zakresu cyberbezpieczeństwa pomagają użytkownikom zrozumieć, jakie zagrożenia czyhają w sieci oraz jakie działania mogą podjąć, aby się przed nimi chronić.

Współpraca międzynarodowa

Cyberprzestępczość nie zna granic, dlatego niezwykle istotna jest współpraca między państwami, instytucjami oraz firmami z różnych sektorów. Wymiana informacji o zagrożeniach, wspólne inicjatywy oraz tworzenie międzynarodowych standardów bezpieczeństwa to fundamenty skutecznej ochrony przed globalnymi atakami.

8. Podsumowanie

Cyberataki są coraz bardziej zaawansowane, a metody, które wykorzystują hakerzy, ewoluują niemal na bieżąco. Przebieg typowego ataku – od rekonesansu, przez przygotowanie, atak właściwy, uzyskanie dostępu, eksfiltrację lub wykorzystanie danych, aż po zacieranie śladów – pokazuje, jak wieloetapowym i skomplikowanym procesem są cyberprzestępstwa. Kluczowym aspektem jest tutaj zrozumienie, że często ofiarami padają osoby lub organizacje, które nie przestrzegają podstawowych zasad bezpieczeństwa, takich jak stosowanie silnych haseł, weryfikacja dwuetapowa czy ograniczanie dostępności prywatnych danych.

Znajomość etapów ataku pozwala na lepsze przygotowanie się do obrony. Edukacja, świadomość zagrożeń oraz wdrażanie nowoczesnych narzędzi, takich jak MITRE ATT&CK, są fundamentem w budowaniu skutecznych strategii zabezpieczających nasze dane. Współczesny rynek technologiczny dostarcza również rozwiązań opartych na sztucznej inteligencji, które umożliwiają szybkie wykrywanie i neutralizowanie zagrożeń, jednak to odpowiedzialność każdego użytkownika – zarówno indywidualnego, jak i korporacyjnego – decyduje o poziomie bezpieczeństwa.

Przykłady ataków socjotechnicznych pokazują, że nawet pozornie drobne niedopatrzenia, jak udostępnienie zbyt wielu informacji w mediach społecznościowych czy kliknięcie w podejrzany link, mogą stać się początkiem poważnych problemów. Dlatego tak ważne jest, aby być świadomym zagrożeń i regularnie aktualizować swoją wiedzę na temat najnowszych metod stosowanych przez cyberprzestępców.

Z kolei etyczni hakerzy – specjaliści, którzy działają na rzecz poprawy bezpieczeństwa systemów – pokazują, że te same techniki mogą być wykorzystywane w sposób konstruktywny. Dzięki ich pracy firmy mogą zidentyfikować luki w zabezpieczeniach, zanim zostaną one wykorzystane przez przestępców. Warto więc patrzeć na działania pentesterów nie tylko jako na narzędzie testowe, ale przede wszystkim jako na ważny element strategii obronnej w dobie rosnącej liczby cyberzagrożeń.

W obliczu coraz bardziej zaawansowanych cyberataków, zrozumienie mechanizmów działania hakerów staje się nieodzownym elementem ochrony przed przestępstwami w sieci. Znając etapy ataku – od rekonesansu, przez przygotowanie i realizację, aż po eksfiltrację danych – możemy lepiej przygotować się do przeciwdziałania zagrożeniom. Wdrażanie środków ostrożności, takich jak stosowanie silnych haseł, weryfikacja dwuetapowa oraz ograniczanie dostępu do prywatnych informacji, może znacząco wpłynąć na bezpieczeństwo naszych danych.

Podsumowując, każdy użytkownik internetu powinien pamiętać, że cyberbezpieczeństwo to nie tylko zadanie dla firm i instytucji, ale przede wszystkim kwestia indywidualnej odpowiedzialności. Wiedza o przebiegu ataku, przykładach socjotechnicznych oraz narzędziach takich jak MITRE ATT&CK, pozwala zbudować solidne fundamenty obrony przed cyberprzestępcami. W dzisiejszym cyfrowym świecie, gdzie zagrożenia ewoluują wraz z postępem technologicznym, tylko kompleksowe podejście do bezpieczeństwa może zapewnić nam ochronę naszych danych i prywatności.

Miejmy nadzieję, że zrozumienie mechanizmów działania cyberprzestępców skłoni każdego z nas do większej czujności i podejmowania odpowiednich kroków zapobiegawczych. Pamiętajmy, że edukacja i prewencja są kluczem do ograniczenia skutków ataku – zarówno na poziomie indywidualnym, jak i instytucjonalnym. W obliczu ciągłych zagrożeń warto inwestować czas w poznanie najlepszych praktyk bezpieczeństwa oraz korzystać z dostępnych narzędzi, które mogą zminimalizować ryzyko stania się ofiarą cyberprzestępstwa.

Ostatecznie, choć cyberprzestępczość stanowi poważne wyzwanie, dzięki współczesnym technologiom i rosnącej świadomości społecznej mamy szansę stawić jej czoła. Każdy z nas, dbając o swoje bezpieczeństwo online, przyczynia się do budowania bardziej odpornych systemów i przeciwdziała rozwojowi nielegalnych działań w sieci.

Dodaj komentarz