Kluczowe pojęcia i terminologia bezpieczeństwa

Wprowadzenie

W erze cyfryzacji, gdzie informacje stają się jedną z najcenniejszych walut, ochrona danych i systemów informatycznych nabiera szczególnego znaczenia. Organizacje oraz osoby prywatne muszą zmagać się z coraz bardziej wyrafinowanymi metodami cyberprzestępców, co wymaga stosowania zaawansowanych technologii, procedur oraz dobrych praktyk. Zrozumienie podstawowych terminów używanych w cyberbezpieczeństwie umożliwia lepsze planowanie strategii ochrony oraz efektywniejsze reagowanie na incydenty. W dalszej części artykułu przyjrzymy się szczegółowo kilku najważniejszym pojęciom.

Spis treści

1. Zagrożenie

Zagrożenie to potencjalne niebezpieczeństwo, które może wpłynąć na bezpieczeństwo systemów komputerowych lub danych. Może ono przyjmować różne formy – od ataków hakerskich, poprzez złośliwe oprogramowanie, aż po błędy ludzkie. Zagrożenia są wszechobecne w cyfrowym świecie, dlatego identyfikacja i analiza ryzyka związanego z konkretnymi zagrożeniami stanowi fundament polityki bezpieczeństwa.

Przykłady zagrożeń:

- Ataki hakerskie: Celowe próby włamania do systemów, mające na celu kradzież lub uszkodzenie danych.

- Złośliwe oprogramowanie (malware): Wirusy, ransomware, spyware oraz inne rodzaje szkodliwego oprogramowania.

- Błędy konfiguracyjne: Niedopatrzenia w ustawieniach systemowych, które mogą otwierać luki w zabezpieczeniach.

- Czynniki ludzkie: Niedostateczna wiedza pracowników lub nieostrożność, prowadząca do przypadkowego ujawnienia wrażliwych informacji.

Dobrze przeprowadzona analiza zagrożeń pozwala na wcześniejsze zidentyfikowanie potencjalnych problemów i wdrożenie środków zaradczych.

2. Podatność

Podatność (ang. vulnerability) to luka w systemie, aplikacji lub procesie, która może zostać wykorzystana przez atakującego do przeprowadzenia nieautoryzowanego działania. Podatności mogą wynikać z błędów w kodzie, nieprawidłowej konfiguracji systemu czy braku aktualizacji zabezpieczeń.

Kluczowe aspekty podatności:

- Identyfikacja: Regularne skanowanie systemów i testy penetracyjne są niezbędne, aby wykryć podatności przed ich wykorzystaniem.

- Ocena: Każda wykryta luka powinna zostać oceniona pod kątem ryzyka – jakie potencjalne szkody może spowodować, jeśli zostanie wykorzystana.

- Zarządzanie: Wdrożenie procedur łatania systemów, aktualizacji oprogramowania oraz wdrażanie poprawek jest kluczowym elementem zabezpieczania infrastruktury IT.

W literaturze branżowej, podkreśla się znaczenie ciągłego monitorowania podatności, aby móc szybko reagować na nowe zagrożenia.

3. Atak

Atak w kontekście cyberbezpieczeństwa to celowe działanie mające na celu wykorzystanie podatności systemu w celu uzyskania nieautoryzowanego dostępu, kradzieży danych, zakłócenia działania systemu lub innego rodzaju szkody. Ataki mogą być realizowane przez pojedynczych hakerów, zorganizowane grupy przestępcze, a nawet państwa.

Rodzaje ataków:

Phishing

Atak polegający na podszywaniu się pod zaufane instytucje lub osoby, aby wyłudzić dane logowania, dane osobowe lub informacje finansowe. Wiadomości e-mail, SMS-y lub strony internetowe imitujące autentyczne serwisy są wykorzystywane do nakłonienia ofiary do ujawnienia wrażliwych informacji.

Spear Phishing

Bardziej precyzyjna forma phishingu, w której atak skierowany jest do konkretnej osoby lub grupy. Cyberprzestępcy zbierają informacje o ofierze, aby wiadomość była jak najbardziej spersonalizowana i trudna do odróżnienia od autentycznej komunikacji.

Whaling

Specjalny rodzaj spear phishingu skierowany do wysokich rangą menedżerów lub kluczowych decydentów (tzw. „wieloryby”). Ataki te mają na celu uzyskanie dostępu do strategicznych informacji lub przeprowadzenie operacji finansowych na dużą skalę.

Ransomware

Złośliwe oprogramowanie, które szyfruje dane ofiary, a następnie żąda okupu za odszyfrowanie. Atak ransomware może sparaliżować działalność organizacji, zwłaszcza gdy systemy krytyczne zostaną zablokowane.

Distributed Denial of Service (DDoS)

Atak polegający na przeciążeniu systemu lub sieci poprzez wysyłanie ogromnej liczby zapytań z wielu źródeł jednocześnie. Skutkiem jest niedostępność usług dla użytkowników, co może powodować poważne zakłócenia operacyjne.

Denial of Service (DoS)

Podobny do DDoS, ale realizowany z jednego źródła. Choć zazwyczaj mniejszy w skali, wciąż skuteczny w wywoływaniu przestojów w działaniu systemu.

Man-in-the-Middle (MitM)

Atak, w którym sprawca przechwytuje i ewentualnie modyfikuje komunikację między dwiema stronami. Może to prowadzić do kradzieży danych, takich jak hasła czy dane finansowe, lub wstrzyknięcia złośliwych treści.

SQL Injection

Atak polegający na wstrzyknięciu złośliwego kodu SQL do zapytania wysyłanego do bazy danych. Umożliwia to uzyskanie nieautoryzowanego dostępu do danych lub manipulację nimi.

Cross-Site Scripting (XSS)

Atak, w którym złośliwy kod (najczęściej JavaScript) jest wstrzykiwany do witryny internetowej. Skutkiem może być kradzież sesji użytkowników, przekierowywanie do fałszywych stron lub wyświetlanie niechcianych treści.

Cross-Site Request Forgery (CSRF)

Technika, w której atakujący nakłania ofiarę do wykonania niechcianej akcji na zaufanej stronie internetowej, korzystając z jej uwierzytelnienia. Może to prowadzić do nieautoryzowanych zmian w ustawieniach konta lub wykonania innych szkodliwych operacji.

Brute-Force Attack

Atak polegający na systematycznym próbowaniu różnych kombinacji haseł aż do momentu znalezienia prawidłowego. Może być wspierany przez automatyczne narzędzia, które przyspieszają proces łamania haseł.

Dictionary Attack

Rodzaj ataku brute-force, w którym sprawdzane są hasła z przygotowanej listy najczęściej używanych lub słownikowych haseł. Jest skuteczny, gdy użytkownicy stosują proste lub popularne hasła.

Zero-Day Attack

Atak wykorzystujący nieznane wcześniej luki (tzw. „zero-day”), dla których nie istnieją jeszcze oficjalne łatki ani rozwiązania. Tego typu ataki mogą być szczególnie niebezpieczne, ponieważ nie ma publicznie dostępnych metod obrony.

Advanced Persistent Threat (APT)

Długotrwały, wysoce zaawansowany atak, w którym grupa cyberprzestępcza (często sponsorowana przez państwo) uzyskuje nieautoryzowany dostęp do systemu i utrzymuje go przez dłuższy okres. Celem APT jest zbieranie informacji lub szpiegostwo przemysłowe.

Insider Threat

Zagrożenie pochodzące z wewnątrz organizacji, wynikające z działań pracowników lub współpracowników. Może to być celowe działanie, np. wykradanie danych, lub przypadkowe, wynikające z niedostatecznej świadomości zagrożeń.

Drive-by Download

Atak, w którym zainfekowana strona internetowa automatycznie pobiera i instaluje złośliwe oprogramowanie na komputerze odwiedzającego, często bez jego wiedzy.

Watering Hole Attack

Strategia, w której atakujący infekuje strony internetowe często odwiedzane przez określoną grupę docelową. Celem jest zainfekowanie systemów użytkowników poprzez zaufane źródło.

Clickjacking

Technika polegająca na nakłonieniu użytkownika do kliknięcia na coś innego niż to, co zamierzał kliknąć. Może to prowadzić do nieświadomego wykonania niepożądanej akcji, np. udostępnienia poufnych informacji.

Credential Stuffing

Atak polegający na wykorzystaniu wykradzionych lub przeciekłych danych logowania w celu uzyskania dostępu do kont na różnych serwisach. Cyberprzestępcy używają automatycznych narzędzi, aby sprawdzić, czy dane pochodzące z jednego naruszenia bezpieczeństwa działają również na innych platformach.

Session Hijacking

Atak, w którym sprawca przejmuje kontrolę nad aktywną sesją użytkownika. Może to odbywać się przez przechwycenie ciasteczek sesyjnych lub wykorzystanie luk w zabezpieczeniach aplikacji internetowych.

Keylogging

Technika monitorowania i rejestrowania naciśnięć klawiszy przez użytkownika. Atakujący może w ten sposób zdobyć hasła, dane logowania oraz inne wrażliwe informacje wpisywane na klawiaturze.

Malware

Ogólny termin określający złośliwe oprogramowanie, które może przyjmować różne formy, w tym wirusy, trojany, robaki, rootkity oraz spyware. Malware może infekować systemy, kraść dane, szpiegować użytkowników lub wykorzystywać zasoby systemowe do innych celów, np. budowy botnetów.

Cryptojacking

Atak, w którym złośliwe oprogramowanie wykorzystuje zasoby komputera ofiary do kopania kryptowalut bez jej wiedzy. Może to powodować spadek wydajności urządzenia i zwiększone zużycie energii.

Supply Chain Attack

Atak skierowany na dostawców oprogramowania lub sprzętu, aby zainfekować produkty przed ich dotarciem do końcowego użytkownika. Tego typu ataki mogą mieć szeroki zasięg, wpływając na wiele organizacji jednocześnie.

Remote Code Execution (RCE)

Atak umożliwiający zdalne wykonywanie kodu na zainfekowanym systemie. Pozwala to atakującemu na pełną kontrolę nad systemem, co może prowadzić do kradzieży danych lub całkowitego przejęcia systemu.

Exploit Kits

Zestawy narzędzi wykorzystywanych do automatycznego wyszukiwania i wykorzystywania luk w oprogramowaniu ofiar. Exploit kity często działają w tle, instalując malware lub umożliwiając dalsze ataki.

Botnets

Sieci zainfekowanych komputerów (tzw. „botów”), które są zdalnie kontrolowane przez cyberprzestępców. Botnety są wykorzystywane m.in. do przeprowadzania ataków DDoS, rozsyłania spamu lub kopiowania malware.

Social Engineering

Ataki oparte nie tyle na technologii, co na manipulacji ludźmi. Przykłady obejmują oszustwa telefoniczne, podszywanie się pod pracowników IT lub inne metody wyłudzania informacji. Kluczem jest wykorzystanie ludzkiej psychologii, by ofiara sama ujawniła poufne dane.

Powyższa lista obejmuje szerokie spektrum ataków wykorzystywanych przez cyberprzestępców. Każdy z wymienionych typów ataków ma swoje specyficzne cechy, wymagania techniczne oraz metody obrony. Zrozumienie mechanizmów ich działania jest niezbędne do opracowywania skutecznych strategii zabezpieczeń oraz minimalizowania ryzyka wystąpienia incydentów. Warto podkreślić, że ataki te często idą ze sobą w parze lub są stosowane w złożonych kampaniach, co wymaga ciągłego monitorowania i adaptacji narzędzi obronnych.

Przydatne linki

4. Ryzyko

Ryzyko to połączenie prawdopodobieństwa wystąpienia określonego zagrożenia oraz potencjalnych strat, jakie może ono spowodować. W cyberbezpieczeństwie analiza ryzyka pozwala na ocenę, które zagrożenia wymagają natychmiastowych działań, a które mogą być monitorowane z mniejszą pilnością.

Elementy analizy ryzyka:

- Prawdopodobieństwo: Ocena, jak często dane zagrożenie może się zmaterializować.

- Skutki: Analiza potencjalnych strat – zarówno finansowych, jak i wizerunkowych – w przypadku realizacji zagrożenia.

- Zarządzanie ryzykiem: Obejmuje działania prewencyjne, takie jak wdrażanie zabezpieczeń, szkolenia pracowników oraz przygotowanie planów awaryjnych.

Metodyka zarządzania ryzykiem jest fundamentem wielu strategii bezpieczeństwa.

Jeżeli chcesz dowiedzieć się więcej na ten temat zapraszam do przeczytania mojego artykułu

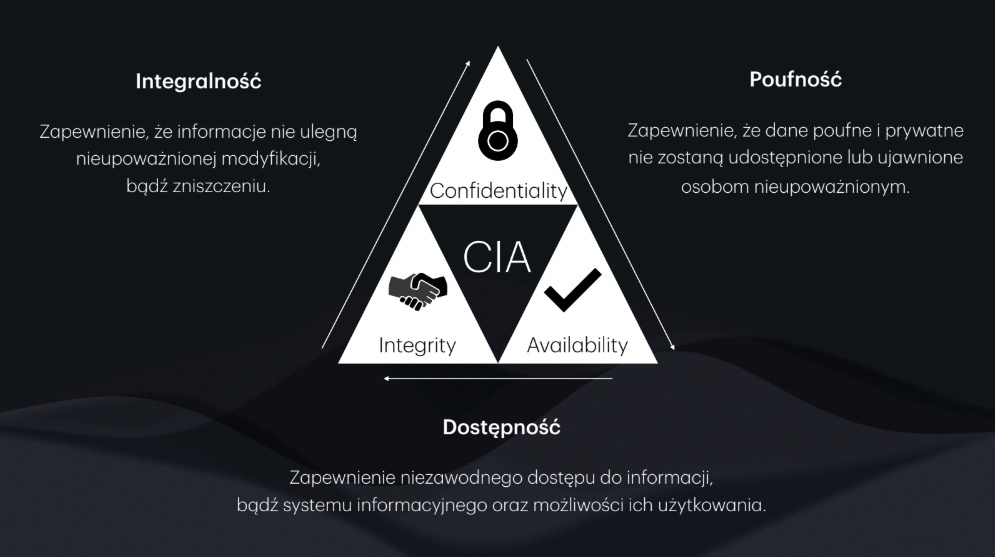

5. Triada CIA

Triada CIA to podstawowy model wykorzystywany w cyberbezpieczeństwie, który opisuje trzy kluczowe właściwości systemów informacyjnych:

6.1 Poufność (Confidentiality)

Poufność polega na zapewnieniu, że dostęp do informacji mają jedynie osoby upoważnione. Mechanizmy ochronne, takie jak szyfrowanie, kontrola dostępu oraz autoryzacja, pomagają w utrzymaniu prywatności danych i zapobiegają ich nieuprawnionemu ujawnieniu.

6.2 Integralność (Integrity)

Integralność oznacza, że dane nie mogą być modyfikowane, usuwane ani fałszowane przez osoby nieupoważnione. Utrzymanie integralności jest kluczowe, aby informacje były wiarygodne i zgodne z rzeczywistością. Metody wykorzystywane do zapewnienia integralności obejmują stosowanie algorytmów skrótu (hashing), podpisów cyfrowych oraz systemów wykrywających zmiany w plikach.

6.3 Dostępność (Availability)

Dostępność to zapewnienie, że systemy i dane są dostępne dla uprawnionych użytkowników w momencie, gdy są potrzebne. Zapewnienie wysokiej dostępności wymaga wdrożenia mechanizmów redundancji, kopii zapasowych oraz planów odzyskiwania po awariach, aby minimalizować ryzyko przestojów i zakłóceń w działaniu.

Model CIA stanowi fundament strategii bezpieczeństwa, ponieważ równoważenie trzech elementów pozwala na stworzenie systemu odpornego na różnorodne zagrożenia. W raportach firm takich jak IBM Security czy Microsoft, triada CIA jest regularnie przywoływana jako jeden z głównych filarów ochrony informacji.

Jeśli chcesz się zapoznać z rozwinięciem Triady CIA zapraszam Cię do mojego poprzedniego artykułu

6. Współzależność pojęć w praktyce

Pojęcia takie jak zagrożenie, podatność, atak oraz ryzyko są ze sobą ściśle powiązane. Każda luka w systemie (podatność) może zostać wykorzystana przez atakującego (atak) w określonym kontekście zagrożenia, co w rezultacie podnosi poziom ryzyka. Kluczową rolą menedżera bezpieczeństwa jest ciągłe monitorowanie tych elementów oraz wdrażanie działań zapobiegawczych, które zmniejszają ryzyko realizacji zagrożeń.

Przykład interakcji:

Wyobraźmy sobie system bankowy, który posiada niezałataną podatność w module logowania. Atakujący może wykorzystać tę lukę, aby przeprowadzić atak typu brute-force, co stanowi zagrożenie dla poufności danych klientów. W wyniku takiego ataku ryzyko kradzieży informacji jest wysokie, dlatego system musi zostać odpowiednio zabezpieczony – na przykład przez wdrożenie uwierzytelniania dwuskładnikowego oraz systemów monitorujących nietypowe zachowania. Takie przykłady pokazują, jak poszczególne pojęcia przenikają się w praktyce, tworząc kompleksowy obraz wyzwań stojących przed działami IT.

7. Metody zarządzania bezpieczeństwem

Zarządzanie bezpieczeństwem informacji to nie tylko techniczne wdrażanie zabezpieczeń, ale również systematyczna ocena i kontrola ryzyka. Wiele firm, takich jak NIST, opracowuje standardy oraz rekomendacje, które pomagają organizacjom wdrożyć kompleksowe strategie ochrony.

Kluczowe działania:

- Audyt i monitoring: Regularne audyty systemów oraz ciągłe monitorowanie aktywności sieciowej pozwalają na szybkie wykrycie i reagowanie na incydenty.

- Szkolenia pracowników: Podnoszenie świadomości na temat zagrożeń oraz zasad bezpiecznego korzystania z systemów IT to inwestycja, która często przekłada się na realne zmniejszenie ryzyka.

- Aktualizacje i łatanie systemów: Utrzymywanie oprogramowania w najnowszej wersji oraz szybkie wdrażanie poprawek to podstawowe działania, które ograniczają możliwość wykorzystania podatności.

- Plany awaryjne: Opracowanie procedur odzyskiwania danych oraz ciągłości działania jest niezbędne, aby w razie ataku możliwe było szybkie przywrócenie funkcjonowania systemów.

Współczesne organizacje często korzystają z frameworków takich jak NIST Cybersecurity Framework, ISO/IEC 27001 czy CIS Controls, które stanowią zestaw dobrych praktyk w zakresie zarządzania bezpieczeństwem.

Jeżeli chcesz dowiedzieć się więcej na ten temat zapraszam do przeczytania mojego artykułu

8. Rola technologii w minimalizacji ryzyka

Wraz z rozwojem nowych technologii pojawiają się zarówno nowe zagrożenia, jak i narzędzia służące do ich neutralizacji. Automatyzacja procesów, analiza big data oraz sztuczna inteligencja stają się nieodłącznymi elementami nowoczesnych systemów bezpieczeństwa.

Przykłady zastosowań technologii:

- SIEM (Security Information and Event Management): Systemy te zbierają dane z różnych źródeł, analizując je pod kątem anomalii i potencjalnych zagrożeń w czasie rzeczywistym.

- Uczenie maszynowe: Algorytmy uczące się na podstawie dużych zbiorów danych pozwalają na wykrywanie nietypowych wzorców zachowań, które mogą wskazywać na ataki.

- Automatyzacja odpowiedzi: Dzięki narzędziom do automatyzacji, incydenty mogą być szybko wykrywane i neutralizowane, zanim spowodują poważne szkody.

Dzięki inwestycjom w nowoczesne technologie, organizacje mogą nie tylko reagować na bieżące incydenty, ale również przewidywać potencjalne zagrożenia, minimalizując ryzyko ich wystąpienia.

9. Znaczenie współpracy międzynarodowej i standaryzacji

Cyberbezpieczeństwo to obszar, w którym współpraca międzynarodowa odgrywa kluczową rolę. Współdziałanie pomiędzy państwami, organizacjami międzynarodowymi oraz prywatnymi przedsiębiorstwami pozwala na szybsze reagowanie na globalne zagrożenia oraz wymianę najlepszych praktyk.

Elementy współpracy:

Wspólne inicjatywy: Organizacje takie jak ENISA (European Union Agency for Cybersecurity) czy NIST współpracują z partnerami z całego świata, aby tworzyć jednolite ramy ochrony przed cyberzagrożeniami.

Standaryzacja procedur: Wdrażanie międzynarodowych standardów, takich jak ISO/IEC 27001, umożliwia porównywanie i oceny poziomu bezpieczeństwa w różnych organizacjach.

Wymiana informacji: Platformy współpracy i systemy raportowania incydentów umożliwiają szybką wymianę informacji o nowych zagrożeniach, co przyspiesza wdrażanie działań zapobiegawczych.

10. Podsumowanie

Znajomość kluczowych pojęć i terminologii cyberbezpieczeństwa jest fundamentem budowania efektywnych strategii ochronnych w dynamicznym środowisku IT. Pojęcia takie jak zagrożenie, podatność, atak, ryzyko oraz triada CIA (poufność, integralność, dostępność) umożliwiają zrozumienie mechanizmów funkcjonowania systemów informacyjnych oraz pomagają w identyfikacji słabych punktów, które mogą być wykorzystane przez cyberprzestępców.

W praktyce, efektywne zarządzanie bezpieczeństwem wymaga nie tylko wdrażania technologicznych zabezpieczeń, ale również systematycznej oceny ryzyka, szkoleń pracowników oraz stałego monitorowania i aktualizacji systemów. Współpraca międzynarodowa, wymiana doświadczeń oraz stosowanie międzynarodowych standardów stanowią dodatkowy element, który umożliwia organizacjom szybszą reakcję na nowe zagrożenia i minimalizację potencjalnych strat.

Dodaj komentarz