Cyberbezpieczeństwo – co to jest?

Wprowadzenie

Cyberbezpieczeństwo stało się jednym z najważniejszych elementów współczesnego świata IT. Termin ten określa zbiór strategii, technologii oraz procedur, które mają na celu ochronę systemów komputerowych, sieci, urządzeń mobilnych, a także danych przed różnego rodzaju zagrożeniami cyfrowymi. W niniejszym artykule przyjrzymy się bliżej, czym jest cyberbezpieczeństwo, dlaczego jest tak kluczowe, jakie cele sobie stawia oraz jakie wyzwania niesie ze sobą ochrona informacji w erze cyfrowej.

Spis treści

- Czym jest cyberbezpieczeństwo?

- Znaczenie cyberbezpieczeństwa we współczesnym świecie

- Główne cele cyberbezpieczeństwa

- Technologie i narzędzia stosowane w cyberbezpieczeństwie

- Cyberzagrożenia i ich ewolucja

- Cyberbezpieczeństwo w różnych obszarach technologii informacyjnej

- Wyzwania w dziedzinie cyberbezpieczeństwa

- Przyszłość cyberbezpieczeństwa

- Podsumowanie

1. Czym jest cyberbezpieczeństwo?

Cyberbezpieczeństwo to dziedzina, która koncentruje się na zabezpieczaniu systemów informatycznych przed atakami, kradzieżą danych, uszkodzeniem infrastruktury czy nieautoryzowanym dostępem. W praktyce oznacza to zarówno stosowanie specjalistycznych narzędzi i technologii, jak i wdrażanie odpowiednich polityk bezpieczeństwa oraz edukację użytkowników.

Główne aspekty cyberbezpieczeństwa:

- Ochrona systemów komputerowych: Zapewnienie integralności, dostępności oraz poufności danych przechowywanych w systemach.

- Bezpieczeństwo sieci: Zapobieganie włamaniom, monitorowanie ruchu sieciowego oraz wykrywanie anomalii.

- Zabezpieczenia aplikacji: Implementacja mechanizmów, które minimalizują ryzyko ataków typu SQL injection, cross-site scripting i innych.

- Ochrona danych: Szyfrowanie informacji, tworzenie kopii zapasowych oraz wdrażanie procedur odzyskiwania danych po awarii.

W praktyce cyberbezpieczeństwo wymaga holistycznego podejścia, które łączy aspekty techniczne z organizacyjnymi, a także uwzględnia ciągłe zmiany w środowisku zagrożeń.

2. Znaczenie cyberbezpieczeństwa we współczesnym świecie

W miarę jak technologie informacyjne rozwijają się w zawrotnym tempie, zagrożenia stają się coraz bardziej wyrafinowane. Ataki hakerskie, wirusy komputerowe, ransomware oraz phishing to tylko niektóre z przykładów, które mogą mieć katastrofalne skutki dla firm, instytucji publicznych, a także prywatnych użytkowników.

Kluczowe powody, dla których cyberbezpieczeństwo jest niezbędne:

- Ochrona danych osobowych: W dobie RODO oraz innych regulacji dotyczących prywatności, ochrona danych osobowych stała się obowiązkiem każdego podmiotu przetwarzającego informacje o obywatelach.

- Zabezpieczenie infrastruktury krytycznej: Systemy energetyczne, transportowe, bankowe i medyczne są coraz częściej celem ataków, które mogą doprowadzić do poważnych zakłóceń w funkcjonowaniu społeczeństwa.

- Ochrona przed utratą reputacji: Incydenty bezpieczeństwa mogą znacząco wpłynąć na zaufanie klientów oraz partnerów biznesowych, prowadząc do długotrwałych strat finansowych.

- Zapewnienie ciągłości działania: Współczesne organizacje polegają na technologii w niemal każdym aspekcie swojej działalności. Każdy przestój czy awaria systemu mogą powodować znaczne straty operacyjne i finansowe.

Cyberbezpieczeństwo jest więc kluczowym elementem strategii biznesowych oraz polityk publicznych, pozwalającym na minimalizowanie ryzyka związanego z cyfrowymi zagrożeniami.

3. Główne cele cyberbezpieczeństwa

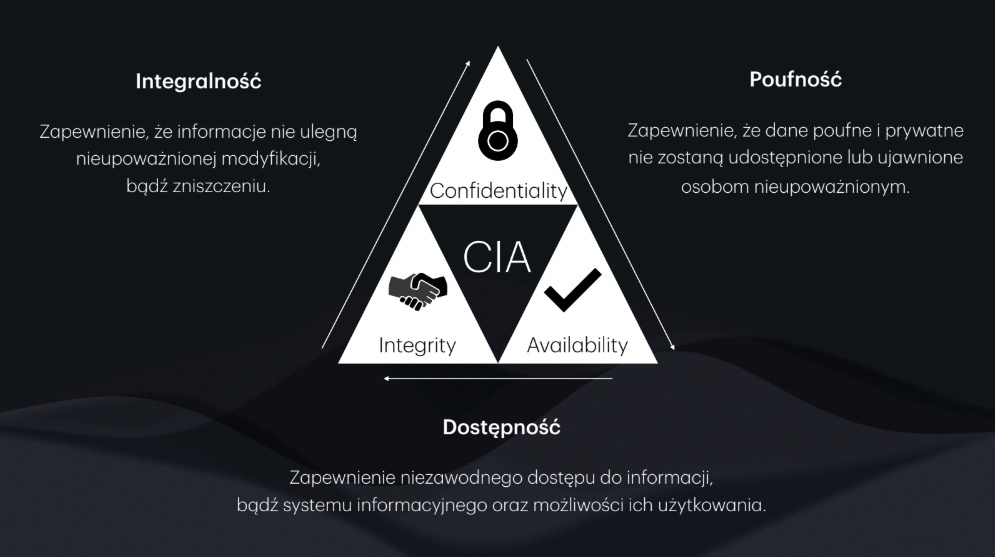

Działania podejmowane w ramach cyberbezpieczeństwa koncentrują się na kilku fundamentalnych celach, które mają za zadanie zapewnić bezpieczeństwo informacji i systemów w dynamicznie zmieniającym się środowisku cyfrowym.

3.1 Poufność (C)

Poufność to zasada, która gwarantuje, że dostęp do wrażliwych informacji mają tylko upoważnione osoby lub systemy. Wdrożenie mechanizmów takich jak szyfrowanie, kontrola dostępu oraz autoryzacja pozwala na ochronę danych przed nieuprawnionym dostępem.

3.2 Integralność (I)

Integralność oznacza, że dane nie mogą być modyfikowane w sposób nieautoryzowany. Stosowanie systemów wykrywających zmiany w plikach, logów aktywności oraz algorytmów haszujących pomaga w utrzymaniu spójności danych i wykrywaniu ewentualnych manipulacji.

3.3 Dostępność (A)

Dostępność to zapewnienie ciągłego i niezakłóconego dostępu do systemów i danych dla upoważnionych użytkowników. W praktyce oznacza to wdrożenie mechanizmów redundancji, systemów backupowych oraz procedur odzyskiwania po awariach, aby minimalizować przestoje i straty operacyjne.

3.4 Autentyczność

Autentyczność polega na weryfikacji tożsamości użytkowników oraz systemów. Procesy takie jak uwierzytelnianie dwuskładnikowe (2FA) oraz certyfikacja kluczy kryptograficznych są kluczowymi narzędziami, które pomagają w potwierdzaniu, że dane pochodzą z zaufanego źródła.

3.5 Niezaprzeczalność

Niezaprzeczalność odnosi się do zdolności potwierdzenia, że dany użytkownik dokonał określonej operacji. Zapisywanie logów, stosowanie podpisów cyfrowych oraz audyt systemów to praktyki, które umożliwiają śledzenie działań i identyfikację potencjalnych nadużyć.

Przydatne linki

4. Technologie i narzędzia stosowane w cyberbezpieczeństwie

Dziedzina cyberbezpieczeństwa korzysta z różnorodnych technologii i narzędzi, które pomagają w identyfikacji, monitorowaniu oraz reagowaniu na zagrożenia. Poniżej przedstawiamy najważniejsze z nich.

4.1 Zapory sieciowe (firewalle)

Zapory sieciowe stanowią pierwszą linię obrony, filtrując ruch sieciowy i blokując potencjalnie niebezpieczne połączenia. Dzięki nim możliwe jest ograniczenie dostępu do sieci tylko dla zaufanych urządzeń oraz użytkowników.

4.2 Systemy wykrywania włamań (IDS) i zapobiegania włamaniom (IPS)

Systemy IDS monitorują ruch w sieci w celu wykrycia nieprawidłowości i podejrzanych działań. Z kolei systemy IPS nie tylko wykrywają, ale także aktywnie blokują podejrzane operacje, zapobiegając atakom na infrastrukturę.

4.3 Szyfrowanie danych

Szyfrowanie jest jednym z najskuteczniejszych narzędzi ochrony danych. Dzięki zastosowaniu algorytmów szyfrujących, takich jak AES czy RSA, dane mogą być zabezpieczone przed nieautoryzowanym dostępem nawet w przypadku ich przechwycenia.

4.4 Uwierzytelnianie i kontrola dostępu

Wdrażanie zaawansowanych metod uwierzytelniania, takich jak uwierzytelnianie dwuskładnikowe, pozwala na znaczące podniesienie poziomu bezpieczeństwa. Systemy zarządzania tożsamością umożliwiają kontrolę dostępu do zasobów tylko dla uprawnionych użytkowników.

4.5 Monitoring i analiza zagrożeń

Systemy monitoringu, takie jak SIEM (Security Information and Event Management), zbierają i analizują dane z różnych źródeł w czasie rzeczywistym, umożliwiając szybkie wykrycie i reakcję na incydenty bezpieczeństwa.

4.6 Edukacja i świadomość użytkowników

Technologie to tylko jeden aspekt cyberbezpieczeństwa. Równie ważna jest edukacja użytkowników, którzy często są najsłabszym ogniwem w systemie. Regularne szkolenia oraz kampanie uświadamiające pomagają w zmniejszeniu ryzyka związanego z błędami ludzkimi.eństwa, szkoleń dla pracowników oraz regularne audyty bezpieczeństwa.

5. Cyberzagrożenia i ich ewolucja

Cyberzagrożenia stale ewoluują, a ich charakter ulega zmianom wraz z postępem technologicznym. Atakujący stosują coraz bardziej zaawansowane techniki, co wymaga od specjalistów ds. bezpieczeństwa ciągłej adaptacji oraz innowacyjnych rozwiązań.

5.1 Ataki typu phishing

Phishing polega na podszywaniu się pod zaufane instytucje lub osoby w celu wyłudzenia danych, takich jak hasła czy numery kart kredytowych. Techniki te stają się coraz bardziej wyrafinowane, co utrudnia ich wykrywanie.

5.2 Ransomware

Ransomware to oprogramowanie, które szyfruje dane ofiary, żądając okupu za ich odszyfrowanie. Ataki te mogą sparaliżować działalność firm i instytucji, a ich skutki są często długotrwałe. W ostatnich latach ransomware stało się jednym z najgroźniejszych zagrożeń, wymagającym stałego monitoringu i przygotowania procedur awaryjnych.

5.3 Ataki DDoS

Ataki typu Distributed Denial of Service (DDoS) polegają na przeciążeniu systemu poprzez masowe wysyłanie żądań, co skutkuje jego niedostępnością. Takie ataki mogą prowadzić do poważnych zakłóceń w działaniu serwisów internetowych oraz systemów krytycznych.

5.4 Złośliwe oprogramowanie (malware)

Malware to ogólne określenie dla wszelkiego rodzaju złośliwego oprogramowania, w tym wirusów, trojanów, robaków czy spyware. Każdy z tych typów stanowi realne zagrożenie dla integralności systemów komputerowych, a ich rozprzestrzenianie często odbywa się poprzez podatności w oprogramowaniu lub błędy ludzkie.

5.5 Nowe technologie i zagrożenia

W miarę jak technologie rozwijają się, pojawiają się nowe formy zagrożeń. Przykładem mogą być ataki na Internet Rzeczy (IoT), gdzie liczne urządzenia są podłączone do sieci, ale często nie posiadają wystarczających zabezpieczeń. Wraz z rozwojem sztucznej inteligencji pojawiają się również zagrożenia związane z automatyzacją ataków, co zwiększa skalę i złożoność potencjalnych incydentów.

Przydatne linki

https://www.ey.com/pl_pl/insights/consulting/phishing-co-to-jest

https://www.cloudflare.com/learning/ddos/what-is-a-ddos-attack

https://www.gov.pl/web/baza-wiedzy/lagodzenie-skutkow-atakow-szkodliwego-oprogramowania

6. Cyberbezpieczeństwo w różnych obszarach technologii informacyjnej

Cyberbezpieczeństwo przenika niemal każdy aspekt współczesnych technologii informacyjnych. Jego implementacja jest niezbędna w wielu sektorach gospodarki, od bankowości, przez opiekę zdrowotną, aż po sektor publiczny.

6.1 Sektor finansowy

Banki i instytucje finansowe są szczególnie narażone na ataki cybernetyczne. Przestępcy dążą do uzyskania dostępu do kont, kradzieży środków pieniężnych lub pozyskania wrażliwych informacji o klientach. Dlatego sektor finansowy inwestuje ogromne środki w rozwój zaawansowanych systemów zabezpieczeń, w tym wielowarstwowych systemów uwierzytelniania i monitoringu transakcji.

6.2 Sektor publiczny i administracja

Instytucje rządowe oraz agencje publiczne przechowują ogromne ilości danych obywateli, co czyni je atrakcyjnym celem dla cyberprzestępców. Wdrożenie kompleksowych strategii cyberbezpieczeństwa w sektorze publicznym jest kluczowe dla ochrony danych osobowych oraz utrzymania zaufania społecznego do instytucji państwowych.

6.3 Opieka zdrowotna

Systemy medyczne gromadzą dane medyczne pacjentów, które są niezwykle wrażliwe i stanowią cenny cel dla hakerów. Cyberataki w tym sektorze mogą nie tylko prowadzić do kradzieży danych, ale również zakłócać funkcjonowanie systemów szpitalnych, co w skrajnych przypadkach może zagrażać życiu pacjentów.

6.4 Edukacja

W dobie zdalnego nauczania i cyfrowych platform edukacyjnych, ochrona danych uczniów oraz zabezpieczenie systemów przed nieautoryzowanym dostępem staje się priorytetem. Wdrażanie szkoleń z zakresu cyberbezpieczeństwa oraz stosowanie zaawansowanych narzędzi ochronnych pomaga w zapobieganiu atakom na systemy edukacyjne.

6.5 Przemysł i infrastruktura krytyczna

W sektorze przemysłowym i w infrastrukturze krytycznej, takim jak systemy energetyczne czy transportowe, cyberbezpieczeństwo ma bezpośredni wpływ na stabilność funkcjonowania całego kraju. Ataki na te sektory mogą prowadzić do poważnych zakłóceń i strat ekonomicznych, dlatego też inwestycje w zabezpieczenia oraz systemy awaryjne są niezbędne.

Przydatne linki

https://pewniwsieci.pl/bezpieczne-hasla

https://www.microsoft.com/pl-pl/security/business/security-101/what-is-two-factor-authentication-2fa

7. Wyzwania w dziedzinie cyberbezpieczeństwa

Mimo dynamicznego rozwoju technologii zabezpieczeń, cyberbezpieczeństwo nadal stoi przed szeregiem wyzwań, które wymagają stałej uwagi oraz innowacyjnych rozwiązań.

7.1 Szybkość zmian technologicznych

Nowe technologie rozwijają się w zawrotnym tempie, a zagrożenia związane z cyberprzestępczością ewoluują niemal równolegle. Utrzymanie skutecznych zabezpieczeń wymaga ciągłego monitorowania, aktualizacji systemów oraz dostosowywania strategii ochrony.

7.2 Brak specjalistów

Niedobór wykwalifikowanych ekspertów ds. cyberbezpieczeństwa stanowi poważne wyzwanie dla wielu organizacji. Rosnące zapotrzebowanie na specjalistów w tej dziedzinie sprawia, że firmy muszą inwestować zarówno w rekrutację, jak i w rozwój kompetencji swoich pracowników.

7.3 Integracja systemów

Współczesne organizacje często korzystają z rozbudowanej infrastruktury IT, która składa się z wielu różnych systemów i aplikacji. Integracja tych rozwiązań oraz zapewnienie jednolitego poziomu zabezpieczeń jest zadaniem wymagającym skomplikowanych działań technicznych i organizacyjnych.

7.4 Równowaga między bezpieczeństwem a wygodą

Wdrażanie bardzo rygorystycznych procedur bezpieczeństwa może wpłynąć na komfort pracy użytkowników. Znalezienie odpowiedniej równowagi między ochroną danych a zapewnieniem płynnego dostępu do systemów jest często wyzwaniem, zwłaszcza w dużych organizacjach.

7.5 Ataki wewnętrzne

Nie wszystkie zagrożenia pochodzą z zewnątrz. Pracownicy lub współpracownicy mogą nieumyślnie lub celowo naruszać polityki bezpieczeństwa, co stanowi równie duże ryzyko, jak ataki zewnętrzne. Dlatego też wdrażanie procedur kontroli wewnętrznej oraz audytów systemów jest kluczowym elementem strategii cyberbezpieczeństwa.

8. Przyszłość cyberbezpieczeństwa

Patrząc w przyszłość, można zauważyć, że rola cyberbezpieczeństwa będzie nadal rosła wraz z postępującą cyfryzacją społeczeństwa. Nowe technologie, takie jak sztuczna inteligencja, blockchain czy Internet Rzeczy, będą zarówno źródłem nowych możliwości, jak i wyzwań związanych z ochroną informacji.

8.1 Sztuczna inteligencja i uczenie maszynowe

Sztuczna inteligencja (AI) oraz uczenie maszynowe już teraz znajdują zastosowanie w analizie zagrożeń i automatyzacji procesów związanych z wykrywaniem anomalii. W przyszłości te technologie mogą stać się jeszcze bardziej zaawansowane, umożliwiając szybsze reagowanie na incydenty bezpieczeństwa oraz przewidywanie potencjalnych zagrożeń na podstawie analizy ogromnych zbiorów danych.

8.2 Blockchain i decentralizacja

Technologia blockchain, znana przede wszystkim z kryptowalut, może znaleźć zastosowanie w dziedzinie cyberbezpieczeństwa dzięki swoim właściwościom zapewniającym niezaprzeczalność i odporność na modyfikacje danych. Systemy oparte na blockchain mogą w przyszłości stać się kluczowym narzędziem w ochronie tożsamości cyfrowej oraz weryfikacji autentyczności transakcji.

8.3 Rozwój Internetu Rzeczy (IoT)

Internet Rzeczy przynosi ze sobą ogromną liczbę urządzeń podłączonych do sieci, co zwiększa potencjalne punkty wejścia dla atakujących. W miarę rozwoju IoT, istotne będzie wdrażanie standardów bezpieczeństwa na poziomie urządzeń, a także rozwijanie systemów monitoringu i szybkiego reagowania na zagrożenia.

8.4 Współpraca międzynarodowa

Cyberprzestępczość nie zna granic, dlatego też skuteczna walka z zagrożeniami wymaga współpracy na arenie międzynarodowej. Wymiana informacji, wspólne działania operacyjne oraz tworzenie globalnych standardów bezpieczeństwa będą kluczowe w przeciwdziałaniu atakom o zasięgu transnarodowym.

9. Podsumowanie

Cyberbezpieczeństwo to dziedzina, która nabiera coraz większego znaczenia we współczesnym świecie. Ochrona systemów komputerowych, danych osobowych oraz infrastruktury krytycznej staje się zadaniem nie tylko dla specjalistów IT, ale dla całego społeczeństwa. Wdrażanie skutecznych strategii ochrony, ciągłe monitorowanie zagrożeń oraz edukacja użytkowników to fundamenty, na których opiera się bezpieczeństwo cyfrowe.

W obliczu rosnącej liczby zagrożeń i szybko ewoluującej technologii, organizacje muszą inwestować w nowoczesne rozwiązania oraz rozwijać kompetencje swoich pracowników. Kluczowe cele cyberbezpieczeństwa – poufność, integralność, dostępność, autentyczność oraz niezaprzeczalność – stanowią podstawę strategii ochrony, której realizacja umożliwia minimalizowanie ryzyka ataków.

Patrząc w przyszłość, rozwój technologii takich jak sztuczna inteligencja, blockchain czy Internet Rzeczy, niesie ze sobą zarówno nowe możliwości, jak i wyzwania. Dlatego też współpraca międzynarodowa, ciągła edukacja oraz adaptacja do zmieniających się warunków stają się nieodzownymi elementami skutecznej strategii cyberbezpieczeństwa. Tylko w ten sposób można zapewnić, że ochrona informacji i systemów pozostanie na wysokim poziomie, a społeczeństwo będzie mogło korzystać z dobrodziejstw technologii bez obaw o naruszenie prywatności czy bezpieczeństwa.

Podsumowując, cyberbezpieczeństwo jest fundamentem współczesnego świata IT, który umożliwia bezpieczne funkcjonowanie zarówno sektora prywatnego, jak i publicznego. W obliczu rosnących zagrożeń, inwestycje w technologie zabezpieczające, szkolenia oraz rozwój strategii ochronnych stanowią konieczność, aby sprostać wyzwaniom ery cyfrowej. Tylko dzięki kompleksowemu podejściu, łączącemu aspekty techniczne, organizacyjne i edukacyjne, możliwe jest zbudowanie skutecznej tarczy ochronnej, która zabezpieczy przed nieustannie ewoluującymi cyberzagrożeniami.

Dodaj komentarz