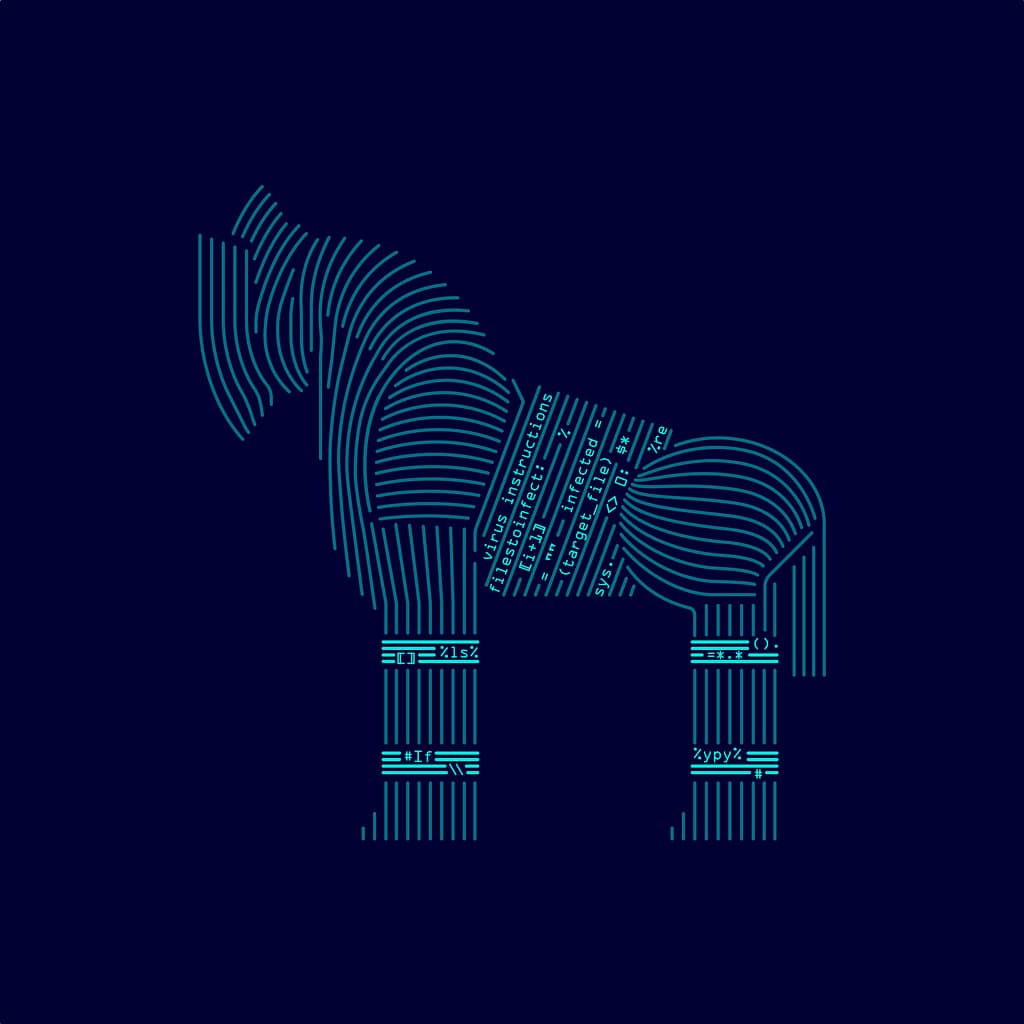

Trojany i Spyware – Zagrożenia Ukryte w Programach

Wprowadzenie

W świecie cyberbezpieczeństwa, trojany i spyware stanowią jedne z najgroźniejszych, a zarazem najtrudniejszych do wykrycia zagrożeń. Artykuł ten omawia teoretyczne podstawy działania tych rodzajów złośliwego oprogramowania, ich metody infekcji oraz sposoby wykrywania i unikania infekcji. Frazy kluczowe: trojany, spyware, jak wykryć trojana – doskonale oddają istotę problematyki, której się przyjrzymy.

Spis treści

1. Podstawy Teoretyczne: Co To Są Trojany i Spyware?

Trojany

Trojany, nazwane tak na cześć legendarnego konia trojańskiego, to rodzaj złośliwego oprogramowania, które ukrywa swoją prawdziwą naturę pod postacią legalnego programu. W przeciwieństwie do wirusów, trojany nie rozmnażają się samodzielnie, lecz są dystrybuowane przez użytkowników, którzy przypadkowo instalują zainfekowane oprogramowanie.

- Główne cechy:

- Podszywanie się pod legalne aplikacje.

- Otwarcie tylnego wejścia, umożliwiającego zdalny dostęp do systemu.

- Możliwość instalacji dodatkowych narzędzi szpiegowskich lub keyloggerów.

Spyware

Spyware to oprogramowanie szpiegujące, którego zadaniem jest monitorowanie i zbieranie informacji o użytkowniku bez jego wiedzy. Może śledzić aktywność na komputerze, rejestrować naciśnięcia klawiszy, a nawet przechwytywać dane logowania.

Używanie technik ukrywania swojej obecności, np. poprzez modyfikację plików systemowych.ga holistycznego podejścia, które łączy aspekty techniczne z organizacyjnymi, a także uwzględnia ciągłe zmiany w środowisku zagrożeń.

Główne cechy:

- Ciche działanie w tle, bez widocznych objawów.

- Zbieranie poufnych informacji, które mogą być przesyłane do zdalnych serwerów.

2. Metody Infekcji: Jak Trojany i Spyware Trafiają do Systemu?

Infekcja Trojanami

Trojany najczęściej trafiają do systemu poprzez:

- Fałszywe oprogramowanie: Użytkownik pobiera program z niezaufanego źródła, myśląc, że jest to legalna aplikacja.

- Załączniki e-mail: E-mail z przekonującym komunikatem i załącznikiem, który po otwarciu instaluje trojana.

- Wykorzystanie luk w oprogramowaniu: Niezaktualizowane systemy operacyjne lub aplikacje są podatne na ataki, przez które trojany mogą zainstalować się bez wiedzy użytkownika.

Infekcja Spyware

Spyware zwykle trafia na urządzenie poprzez:

- Bezpośrednie ataki phishingowe: Fałszywe e-maile zachęcające do instalacji „pomocniczego” oprogramowania, które w rzeczywistości szpieguje użytkownika.

- Pobieranie darmowych aplikacji: Darmowe programy lub gry, które zawierają ukryte moduły szpiegowskie.

- Reklamy i złośliwe witryny: Kliknięcie w podejrzane reklamy może spowodować pobranie spyware.

3. Wykrywanie i Unikanie Infekcji: Jak Wykryć Trojana i Spyware?

Jak Wykryć Trojana?

- Monitorowanie działania systemu: Nagle spowolniony komputer, niespodziewane błędy systemowe lub zmiany w konfiguracji mogą być sygnałem obecności trojana.

- Analiza procesów: Narzędzia systemowe, takie jak Menedżer zadań lub narzędzia monitorujące procesy, mogą ujawnić nietypowe działania – procesy o nieznanych nazwach lub wysokim zużyciu zasobów.

- Oprogramowanie antywirusowe: Renomowane programy antywirusowe z funkcją skanowania w czasie rzeczywistym często potrafią wykryć i usunąć trojany, zanim wyrządzą większe szkody.

Jak Wykryć Spyware?

- Skanery antyszpiegowskie: Specjalistyczne oprogramowanie przeznaczone do wykrywania spyware potrafi zidentyfikować podejrzane moduły działające w tle.

- Monitorowanie sieci: Nietypowy ruch sieciowy, szczególnie wysyłanie danych do zdalnych serwerów, może wskazywać na aktywność spyware.

- Regularne audyty systemu: Przeprowadzanie okresowych audytów zabezpieczeń pomaga wykryć nieautoryzowane aplikacje i procesy.

Jak Unikać Infekcji?

- Edukacja: Znajomość najnowszych metod ataków i sposobów ochrony jest kluczowa – bądź na bieżąco z aktualnymi zagrożeniami w świecie cyberbezpieczeństwa.

- Pobieranie oprogramowania z zaufanych źródeł: Korzystaj wyłącznie z oficjalnych sklepów z aplikacjami i stron producentów.

- Ostrożność przy otwieraniu e-maili: Nie otwieraj załączników i nie klikaj linków w wiadomościach od nieznanych nadawców.

- Aktualizacje systemu i oprogramowania: Regularne łatanie luk w systemie operacyjnym oraz aplikacjach minimalizuje ryzyko infekcji.

- Korzystanie z oprogramowania zabezpieczającego: Używanie zarówno antywirusa, jak i antyszpiegowskiego zwiększa szanse na wykrycie i neutralizację zagrożeń.

4. Podsumowanie

Trojany i spyware to zagrożenia, które mogą ukrywać się w programach pozornie legalnych. Ich głównym celem jest uzyskanie nieautoryzowanego dostępu do systemu i danych, co czyni je niezwykle niebezpiecznymi. Aby chronić się przed tymi zagrożeniami, kluczowe jest stosowanie wielowarstwowych metod zabezpieczeń:

- Wykrywanie: Regularne monitorowanie systemu, analiza procesów i korzystanie z oprogramowania antywirusowego oraz antyszpiegowskiego.

- Unikanie infekcji: Pobieranie oprogramowania z zaufanych źródeł, ostrożność przy otwieraniu e-maili, regularne aktualizacje oraz edukacja użytkowników.

Pamiętaj, że cyberprzestępcy ciągle rozwijają swoje techniki, dlatego tak ważne jest nieustanne podnoszenie świadomości i stosowanie nowoczesnych narzędzi ochronnych. Świadome podejście do bezpieczeństwa IT pozwala nie tylko na wykrycie potencjalnych zagrożeń, ale również na ich skuteczne unikanie.

Dodaj komentarz